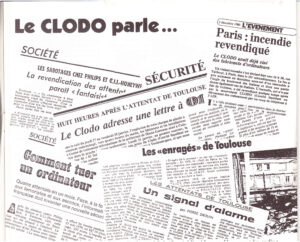

[archive] le clodo parle …

Category:

Themes:

Places:

Le CLODO ou les clodos, c’est donc vous?

S’il vous faut une preuve, nous la fournissons: lors de notre dernière action notoire, contre le centre informatique de la préfecture de Haute-Garonne, nous avions envoyé un communiqué à plusieurs journaux dont le Canard Enchainé et le magazine Résistances d’Antenne 2, qui n’en n’ont pas soufflé mot. Mais au delà de cette confirmation de notre “identité”, nous profitons de ce préambule pour préciser quelques évidences: nous sommes des individus, travailleurs de l’informatiques ou non, qui nous rejoignons dans une lutte. Nous ne constituons, ni une organisation, formelle ou informelle, ni un phalanstère. Et le “nous” qui sera employé dans les réponses à votre interview ne devrait pas être la forêt qui cache les arbres ! Nombreux et décisifs sont nos points d’accord mais aussi nombreuses, (bien que moins décisives) sont nos divergences.

EN FINIR AVEC LES MYTHES

Pourquoi acceptez-vous cette interview ?

Il nous a toujours semblé que les actes parlaient d’eux-mêmes et il a fallu qu’un membre (prétendu ?) d’une organisation soi-disant armée et en tout cas éphémère tente de faire passer nos actes pour ce qu’ils n’étaient pas, pour que nous décidions d’écrire un communiqué. Pourtant, face à la propagande du pouvoir, particulièrement stupéfiante en matière d’informatique, et pour en finir avec quelque mythes volontairement entretenus à notre égard, il nous a paru que quelques explications devenaient nécessaires. Votre journal étant l’un des moins inconscients en la matière, même si nous nous interrogeons sur la possible publication de nos propos, vous voilà intervieweur.

DEMASQUER LA VERITE DE L’INFORMATISATION

Pourquoi avoir entrepris ces actions ?

Pour interpeller chacun, informaticien ou non, pour que, nous tous, réfléchissions un peu plus au monde dans lequel nous vivons, à celui que nous créons, et de quelle façon l’informatisation transforme cette société. Il faut bien que la vérité de cette informatisation soit parfois démasquée, qu’il soit dit qu’un ordinateur n’est qu’un tas de feraille qui ne sert qu’à ce à quoi l’on veut qu’il serve, que dans notre monde il n’est qu’un outil de plus, particulièrement performant, au service des dominants. C’est essentiellement à la destination de l’outil que nous nous en prenons : mise en fiches, surveillance par badges et cartes, instrument de profit maximalisé pour les patrons et de paupérisation accélérée pour les rejetés… L’idéologie dominante a bien compris que l’ordinateur simple outil, la kalashnikov indolore, servait mal ses intérêts. Elle en a fait une entité para-humaine, (cf le discours sur l’intelligence artificielle), un démon ou un ange mais domesticable, (ce dont les jeux et bientôt la télématique devraient bientôt persuader), surtout pas le serviteur zélé du système dans lequel nous vivons. Ainsi, espère-t-on transformer les valeurs du système en système de valeurs. Par nos actions, nous avons voulu souligner d’une part, la vocation dominatrice qui lui est conférée. Enfin, s’il s’est agi avant tout de propagande par le fait, nous savons aussi que nos destructions provoquent un manque à gagner et un retard non négligeable.

PIEGER LES SYSTEMES A RETARDEMENT

Par leur coté spectaculaire et radical, ces destructions ne vous semblent-elles pas un peu outrées?

Ces actions ne constituent que la partie emergée de l’iceberg ! Nous-même et d’autres luttons quotidiennement mais de façon moins voyante. L’informatique, comme l’armée, la police ou la politique, bref, comme tout instrument privillégié du pouvoir, est l’un des quelques domaines où l’erreur est la règle, où la correction même des bogues occupe la majorité du temps des programmeurs ! Nous en profitons et celà coûte sans doute plus cher à nos employeurs que nos destructions matérielles. L’art en la matière consistant à piéger les systèmes à retardement, nous n’en dirons pas plus. Pour en revenir à votre question, peut-on imaginer plus banal que de jeter une allumette sur un paquet de bandes magnétiques ? Chacun peut s’y amuser ! Le geste ne paraît excessif qu’à ceux qui ignorent ou veulent ignorer à quoi servent pratiquement la majorité des systèmes informatiques.

Comment expliquez-vous que d’autres que vous n’aient pas fait de même ?

Sincèrement, nous l’expliquons mal ! Nous sommes bien placés pour savoir que la plupart des travailleurs de l’informatique font preuve d’une complicité réelle avec “leur outil de travail” et n’utilisent guère leur matière grise à réfléchir sur ce qu’ils font (ils ne veulent généralement même pas le savoir !). Quant aux non informaticiens, ils ne se sentent guère concernés ou subissent sans réagir à la propagande dominante. Pourtant, cela n’explique pas tout et il nous faut bien constater que ceux qui résistent aux soporifiques du pouvoir ont encore bien peur de la camisole policière !

L’ORDINATEUR POURRAIT SERVIR A AUTRE CHOSE

N’êtes-vous pas tout de même un peu rétro, un peu les casseurs de métier Jacquard du 19e siècle ?

Aux outils du pouvoir, les dominés ont toujours opposé le sabotage ou le détournement. Il n’y a là rien de rétro, ni de nouveau. Regardant le passé, nous ne voyons, à moins de remonter à certaines sociétés dites primitive, qu’esclavage et déshumanisation. Et si nous n’avons pas exactement le même”projet de société”, nous savons que le retour en arrière est stupide. L’outil informatique est sans doute perverti par ses origine-mêmes, (l’abus du quantitatif ou la réduction au binaire en donnent les preuves), mais il pourrait servir à d’autres fins qu’il ne sert. Quand on sait que le secteur social le plus informatisé est l’armée, que 94 % du temps d’ordinateur civil sert à la gestion et la comptabilité, on ne se sent pas les casseurs de métier Jacquard, (bien que ces derniers aient lutté aussi contre la deshumanisation engendrée par ces métiers, lesquels les transformaient d’artisans en manoeuvres). Nous ne sommes pas non plus les défenseurs des chômeurs de l’informatisation… Si le micro-processeur engendre le chômage, alors qu’il pourrait réduire le temps de travail de tous, c’est que nous vivons dans une société abrutissante et ce n’est, en aucun cas, une raison pour détruire les micro-processeurs.

S’ATTAQUER AUX MULTINATIONALES

Comment situez-vous vos actions dans le contexte social français et même mondial ?

L’informatisation est mondiale. Dans le Tiers-Monde, elle contribue à renforcer la domination idéologique et économique de l’Occident et spécialement des Etats-Unis et à un moindre degré, celle des pouvoirs locaux. Nous estimons donc que notre lutte est mondiale même si, le mot paraît excessif face aux coups d’épingle que nous pratiquons. Et ce n’est pas un hasard si nous nous sommes attaqué principalement à des multinationales, d’ailleurs particulièrement nombreuses à ce niveau.

Quels sont vos projets d’avenir ?

La critique de l’informatisation que nous développons depuis plusieurs années s’étoffe peu à peu mais demeure en gros inchangée puisque l’outil sert toujours aux mêmes, et aux mêmes choses. Il n’y a donc aucune raison pour ne pas continuer dans le même sens. Avec plus d’imagination, même si le résultat est moins spectaculaire que nos actes passés, à notre rythme aussi. La rapidité de l’informatisation, l’irruption prochaine de la télématique, ouvrent un champ d’action et de révolte toujours plus vaste. Nous tenterons d’y lutter mais en sachant que nos efforts sont parcellaires. Il y a de la place pour toutes les révoltes !

Prochaine interview par le juge d’instruction !

Quelles sont vos chances de mener à bien ces projets ? Ne craignez vous pas de vous faire prendre ?

Nos chances sont bonnes, merci . Les motivations existent, les idées aussi, et au royaume des aveugles, les borgnes sont rois ! Voilà plus de trois ans qu’une cour de sûreté de l’Etat (paix à ses cendres) et quelques dizaines de mercenaires du pouvoir nous recherchent : leurs moyens matériels, pourtant sophistiqués, sont bien inefficaces et notre dernière action contre le centre informatique de la préfecture de Haute Garonne a dû leur prouver que nous en savions plus sur eux qu’ils n’en savent sur nous ! Nous avons pourtant conscience des risques que nous encourons et de l’ampleur de l’arsenal auquel nous risquons de nous heurter. Puisse notre prochain intervieweur ne pas être un juge d’instruction !

Toulouse — Août 1983

(1) En particulier dans le courrier des lecteurs de Libération.

__________________________________________________________________________________________

Position adopté par le CIII en 1980

Il est indiscutable que ces attentats ont eu un effet de choc sur l’opinion publique, effet de choc largement positif. Après la mise en cause du nucléaire, la résistance à l’informatisation fait une irruption spectaculaire dans “l’actualité”. Irruption spectaculaire mais largement symbolique, étant donné que des attentats ne sauraient constituer des moyens de lutte efficaces, et encore moins une stratégie contre l’informatisation tous azimuts et le fichage.

La réaction des professionnels a été significative : remise à l’ordre du jour des problèmes de sécurité contre les attentats et les fraudes ; dans certaines entreprises, on contrôle les entrées, on remet sur le tapis le tapis le problème des badges magnétiques, on installe une protection policière et on utilise des chiens policiers. Aussi, faut-il dénoncer l’exploitation des attentats par ceux qui veulent faire du traitement, du stockage et de la circulation des informations des activités à sécurité renforcée. Après la protection du nucléaire, celle de l’informatique fournit le prétexte d’un élargissement des secteurs de la société soumis à une politique de surveillance exorbitante du droit commun : renforcement du secret, contrôle accru des individus, limitation des droits des personnels informaticiens…

Dans ces conditions, la réaction par l’attentat paraît inefficace. D’autant que ce type d’action n’est pas tres démonstratif face à des nouvelles facettes de l’idéologie informatique : le règne de la mini et de la micro informatique qui seraient plus “douces” que les gros ordinateurs centralisant l’information.

Néanmoins, il faut s’attendre, en l’absence d’une riposte massive et de réelles garanties contre le fichage, à des actions spontanées, dont les plus efficaces prendront la forme de sabotages, simples à organiser.

En ce qui concerne le CIII, nous entendons mener une action de dénonciation des pseudos impératifs techniques, d’information sur les formes et moyens de l’informatisation, de popularisation d’actions et de réflexions.

CIII — Mai 1980

____________________________________________________________________________________________

tant que la totosphère ne prendra pas en main sérieusement les questions techniques et scientifiques… on a même pas le début du début d’un peu de potentiel subversif